Pourquoi la gestion des risques en Cybersécurité est-elle cruciale pour les entreprises ?

La gestion des risques en cybersécurité est d'une importance capitale pour les entreprises en raison de la numérisation croissante du monde.

Les cyberattaques se multiplient, menaçant des informations sensibles et la continuité des activités. Cette gestion des risques implique l'identification, l'évaluation et la priorisation des menaces potentielles qui pourraient compromettre l'intégrité des systèmes informatiques.

Cela nécessite une connaissance préalable des failles existantes et la stratégie des réponses possibles qui pourraient aider à réduire les effets des attaques. Les organisations doivent adopter une approche proactive de la gestion des risques au lieu de traiter les incidents lorsqu'ils surviennent.

Source : Démarche de gestion du risque cyber (BIM20)

La gestion des risques couvre l'examen des infrastructures informatiques, des pratiques de sécurité existantes et de la sensibilisation des employés aux menaces.

Les outils de pointe et les méthodes rigoureuses sont utilisés pour détecter les failles de sécurité et prévoir les attaques potentielles. La gestion des risques ne vise pas seulement à contrer les attaques du monde extérieur mais aussi à réduire le risque des membres internes, qui sont généralement sous-estimés et se révèlent tout aussi risqués.

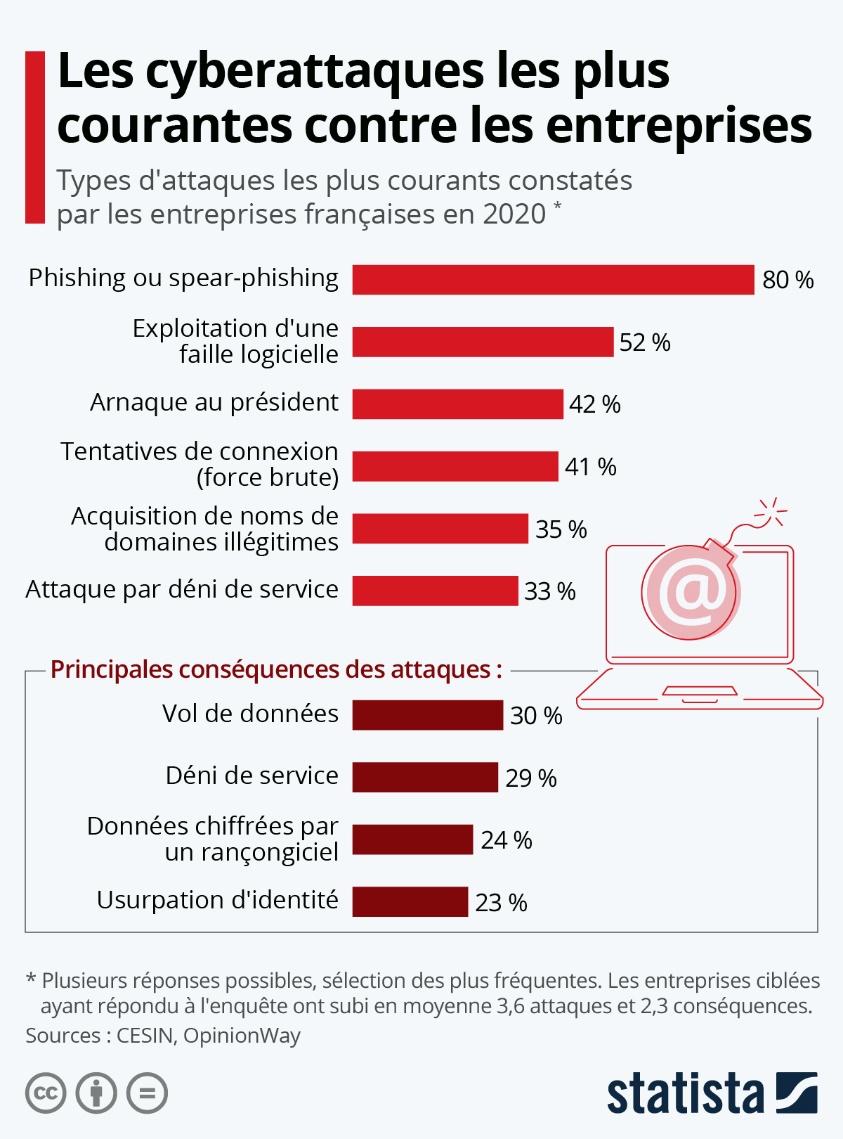

Il existe de nombreux risques pour les entreprises.

Les pirates informatiques utilisent des méthodes de plus en plus avancées et diversifiées pour accéder aux ordinateurs :

Source : CESIN, OpinionWay (Statista)

Les attaques d’ hameçonnage exploitent la nature vulnérable de l'homme en incitant les travailleurs à fournir involontairement des détails confidentiels tels que les noms d'utilisateur et les mots de passe. La divulgation non intentionnelle d'informations sensibles peut être très coûteuse en termes de pertes financières.

Quelles sont les conséquences d’une mauvaise gestion des risques ?

Afin d’illustrer les différentes conséquences à la suite d’une mauvaise anticipation des risques, nous traiterons 2 exemples :

Exemple 1 : Attaque SolarWinds 2020

En 2020, SolarWinds, une entreprise de logiciels de gestion informatique, a subi une attaque majeure par un groupe de hackers sophistiqués. Les attaquants ont compromis une mise à jour de leur logiciel Orion, utilisé par de nombreuses grandes entreprises et agences gouvernementales.

Les conséquences de l'attaque SolarWinds :

| Nature | Description |

|---|---|

| Victimes | Environ 18 000 clients de SolarWinds, y compris des agences gouvernementales américaines (Département du Commerce, Département de l'Énergie, NSA) et des entreprises privées (Microsoft, Cisco, Intel). |

| Conséquences | Accès à distance aux systèmes compromis, exfiltration de données sensibles, y compris des courriels internes du département du Trésor et des informations classifiées. |

| Impact | Mise en lumière de la vulnérabilité des infrastructures de cybersécurité, nécessitant un renforcement des mesures de sécurité. |

En infiltrant cette mise à jour, les hackers ont pu accéder aux réseaux internes de nombreuses organisations clientes de SolarWinds, ce qui leur a permis de voler des informations sensibles et d'espionner des opérations critiques. Cette attaque a été l'une des plus significatives et étendues de l'histoire de la cybersécurité.

Exemple 2 : Faille Equifax 2017

En 2017, Equifax, une des principales agences de crédit américaines, a subi une cyberattaque massive compromettant les données personnelles de 147 millions de personnes.

Les hackers ont exploité une vulnérabilité dans le logiciel Apache Struts utilisé par Equifax pour accéder à des informations sensibles, dont des noms, numéros de sécurité sociale, dates de naissance, adresses et numéros de permis de conduire.

L'attaque, révélée plusieurs mois après son occurrence, a soulevé des préoccupations majeures sur la sécurité des données et la gestion des risques par les grandes entreprises.

Les conséquences de l'attaque Equifax :

| Nature | Description |

|---|---|

| Victimes | 145 millions d'Américains (presque la moitié de la population), 209 000 numéros de cartes bancaires volés. |

| Conséquences | Risques d'usurpation d'identité, accès à des comptes en ligne, manque à gagner commercial dépassant les deux milliards de dollars. |

| Impact financier | 700 millions de dollars d'accord avec les régulateurs : 425 millions pour indemniser les victimes, 100 millions d'amende aux procureurs des États, 175 millions d'amende au bureau de protection des consommateurs. |

Les conséquences pour les entreprises

Ces exemples illustrent comment une mauvaise gestion des risques peut entraîner des conséquences désastreuses, allant de pertes financières importantes à des atteintes irréparables à la réputation, en passant par des implications légales et réglementaires sévères. Ils soulignent l'importance cruciale d'une gestion proactive des risques pour prévenir des incidents similaires à l'avenir.

Quelles méthodes d’analyse de risques pourraient être utilisées ?

L’une des méthodes les plus connues est la méthode EBIOS-RM déployée par l’ANSSI. D’après son site internet : “EBIOS Risk Manager (EBIOS RM) est la méthode d’appréciation et de traitement du risque numérique publiée par l’ Agence nationale de la sécurité et des systèmes d’information (ANSSI) avec le soutien du Club EBIOS.

Elle propose une boîte à outils adaptable, dont l’utilisation varie selon l’objectif du projet et est compatible avec les référentiels normatifs en vigueur, en matière de gestion des risques comme en matière de sécurité du numérique. EBIOS Risk Manager permet d’apprécier les risques numériques et d’identifier les mesures de sécurité à mettre en œuvre pour les maîtriser.

Elle permet aussi de valider le niveau de risque acceptable et de s’inscrire à plus long terme dans une démarche d’amélioration continue. Enfin, cette méthode permet de faire émerger les ressources et arguments utiles à la communication et à la prise de décision au sein de l’organisation et vis-à-vis de ses partenaires.”

Les entreprises pourraient éventuellement se tourner vers la méthode ISO/IEC 27005 qui se déroule en cinq étapes principales : comprendre le contexte de l'organisation, identifier les actifs et les risques (menaces et vulnérabilités), analyser les risques (probabilité et impact), évaluer et prioriser ces risques, puis les traiter (réduire, éviter, transférer, ou accepter).

La méthode inclut aussi une communication continue avec les parties prenantes et une surveillance régulière pour ajuster et améliorer les mesures de sécurité. Elle est conçue pour soutenir la mise en œuvre d'un Système de Gestion de la Sécurité de l'Information (SMSI) conforme à la norme ISO/IEC 27001.

Comment les PME peuvent-elles se protéger contre les risques cyber ?

Les entreprises se tournent désormais vers des solutions complètes comme les Plateformes de Protection des endpoints (EPP) et de détection et réponse aux endpoints (EDR). L'EPP offre une protection proactive en intégrant des technologies comme le sandboxing, le contrôle des applications et la prévention contre les exploits, bloquant ainsi les menaces avant qu'elles n'atteignent le réseau.

L'EDR, quant à lui, va plus loin en fournissant des outils d'analyse et de réponse après l'infection, permettant de détecter les comportements suspects, de réaliser des investigations approfondies et de répondre rapidement aux incidents.

Ensemble, EPP et EDR fournissent une défense en profondeur, adaptée aux menaces complexes et évolutives d'aujourd'hui. Selon le cabinet Gartner, les leaders du marché du marché sont actuellement SentinelOne, Crowdstrike, Microsoft et TrendMicro.

Cependant les clients de ses solutions plébiscitent SentinelOne et Crowdstrike pour leur efficacité. SentinelOne se démarque ensuite de Crowdstrike pour sa simplicité de déploiement et sa souplesse d’utilisation, ce qui rend ce produit spécialement adapté pour les entreprises de petite taille et de taille intermédiaire.

Chez Cyber By Scutum, nous avons fait le choix de SentinelOne !